Wundern Sie sich, warum Ihr Vorgesetzter Sie immer wieder darauf anspricht, ob Ihr Unternehmen gegen Cyberangriffe gewappnet ist und welche Pläne Sie angesichts der bevorstehenden NIS2-Verordnung haben? Wenn Ihnen das bekannt vorkommt, lesen Sie weiter. Denn wir haben einen praktischen Bericht für CISOs aller Organisationen veröffentlicht, den Citadelo Ethical Hacking Report 2023, und darin Informationen über die 2.795 Schwachstellen, die wir gefunden haben. Führend in den Bereichen Web, Cloud und Infrastruktur. Nach der Lektüre werden Sie sich über Ihren Vorgesetzten nicht mehr wundern.

Gehen wir der Reihe nach vor und werfen wir einen Blick auf die grundlegenden Daten, die wir sammeln. Auf den ersten Blick mögen sie gewöhnlich erscheinen, wie die Anzahl der Projekte und ihre Arten, die Anzahl der Schwachstellen und die Arten der getesteten Systeme, die nichts Schockierendes sind, aber diese “gewöhnlichen” Daten und ihre Erfassung helfen uns, die Schwachstellen Ihrer Unternehmen und der von Ihnen verwendeten Systeme genau zu ermitteln. Klicken Sie HIER, um unseren vollständigen Bericht herunterzuladen.

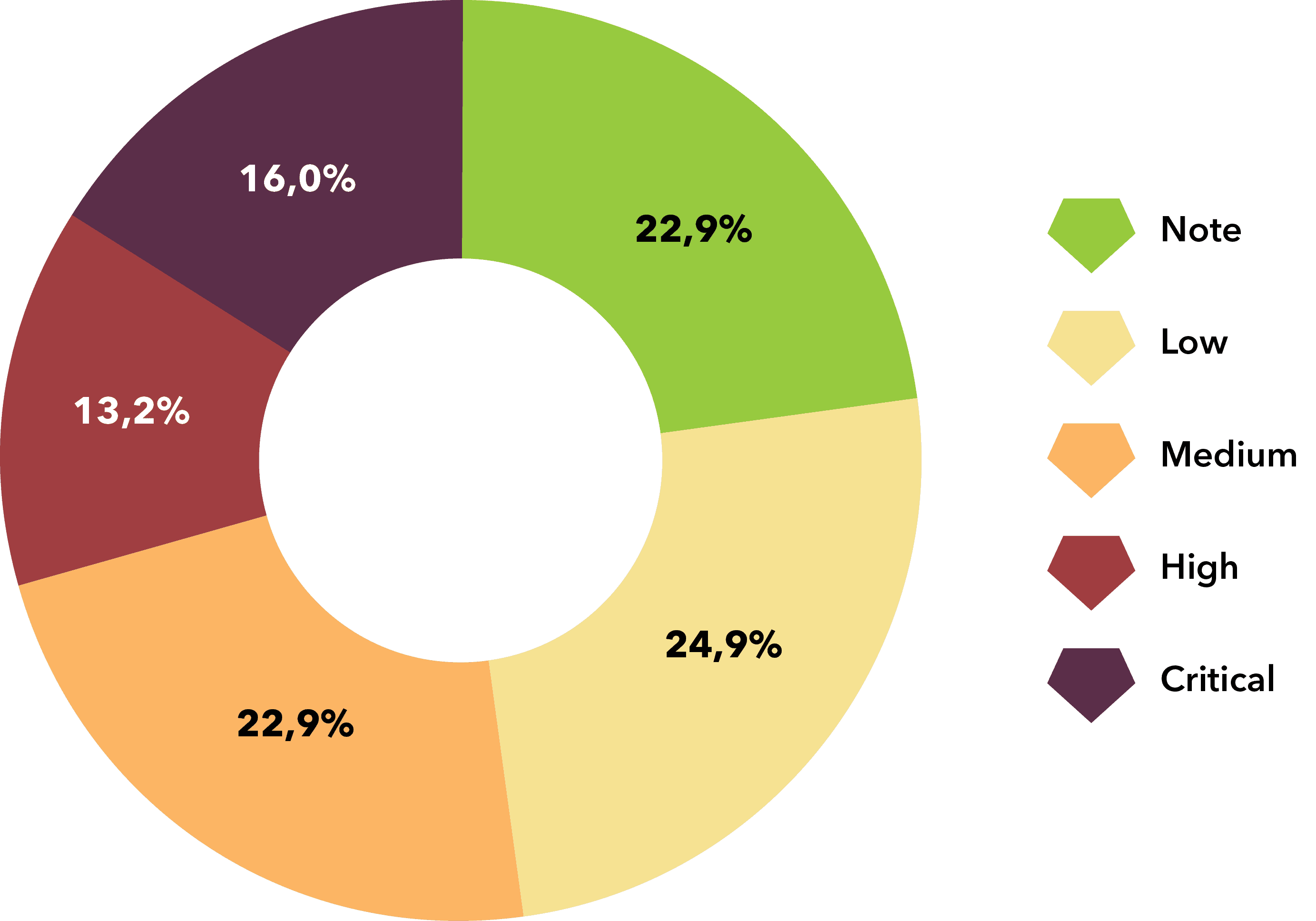

Die Zahl der kritischen Schwachstellen ist im letzten Jahr um 4 % gestiegen, wobei nur eine kritische Schwachstelle katastrophale Folgen hat, wenn Hacker angreifen, sei es in Form von RCE (Remote Code Execution), Privilege Escalation oder dem ultimativen Ziel beim Hacken von Unternehmen, der Übernahme der Rolle eines Domänenadministrators, was dem Hacker endlose Möglichkeiten eröffnet.

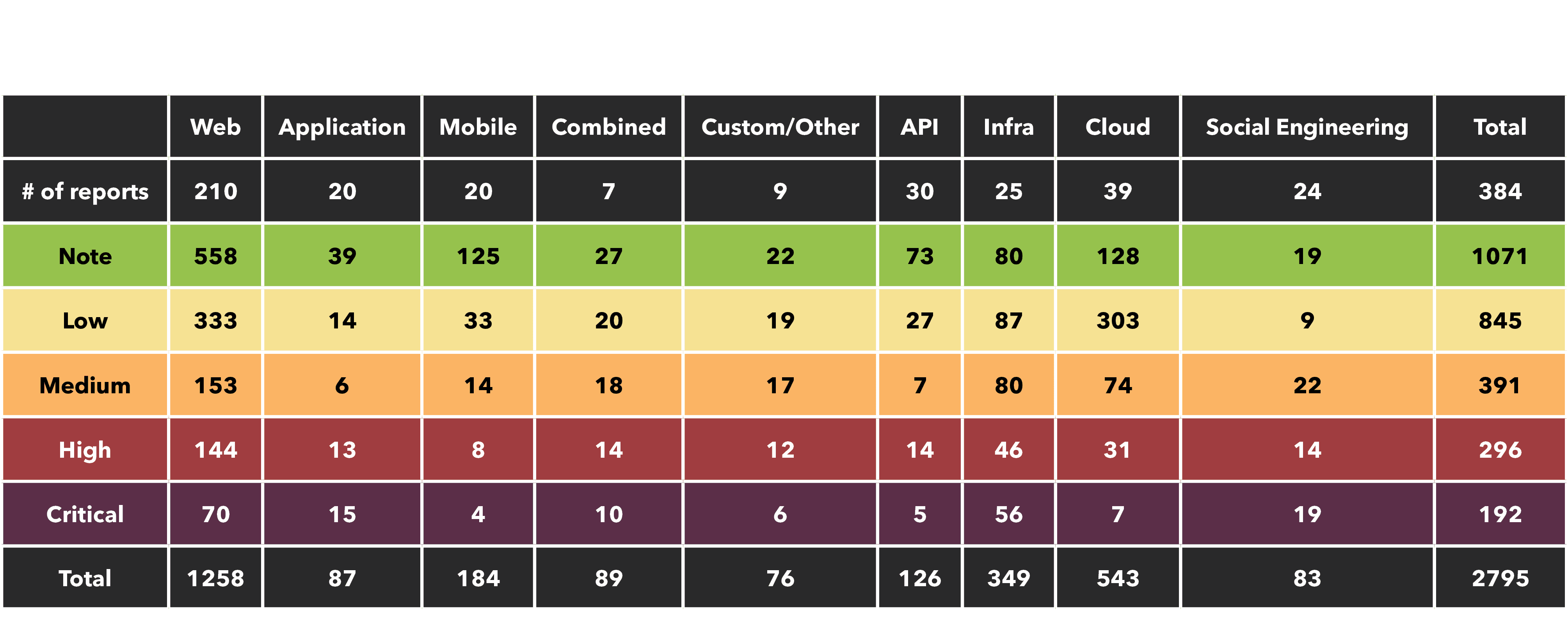

Gesamtergebnisse für 2023

Diagramm mit den Projekttypen und der Einstufung der gefundenen Schwachstellen, von gering bis kritisch. Laden Sie den vollständigen Bericht HIER, herunter.

Die tatsächliche Auswirkung dieser Zahlen kann erschütternd sein, denn mit SQL-Einschleusung im Web kann ein Hacker alle Ihre internen Daten aus der gehackten Datenbank lesen. Dort können Passwörter, Kundendaten oder sensible Daten gespeichert sein, die sich dann in der “Macht” des Hackers befinden. Dies ist lediglich eine der vielen Möglichkeiten, die ein Hacker mit einer kritischen Sicherheitslücke ausnutzen kann. Sie sehen also, dies sind “nur Zahlen” und Statistiken, aber wir können und wollen, dass Sie sehen, was sie bedeuten und was wirklich dahintersteckt.

Möglicherweise ist eines der genannten Systeme das System, mit dem Ihr Unternehmen oder dessen Management arbeitet, während Sie dies lesen. Es ist daher wichtig, dass Sie verstehen, was unsere Daten zeigen und welche tatsächlichen Auswirkungen sie auf Sie und Ihr Unternehmen haben.

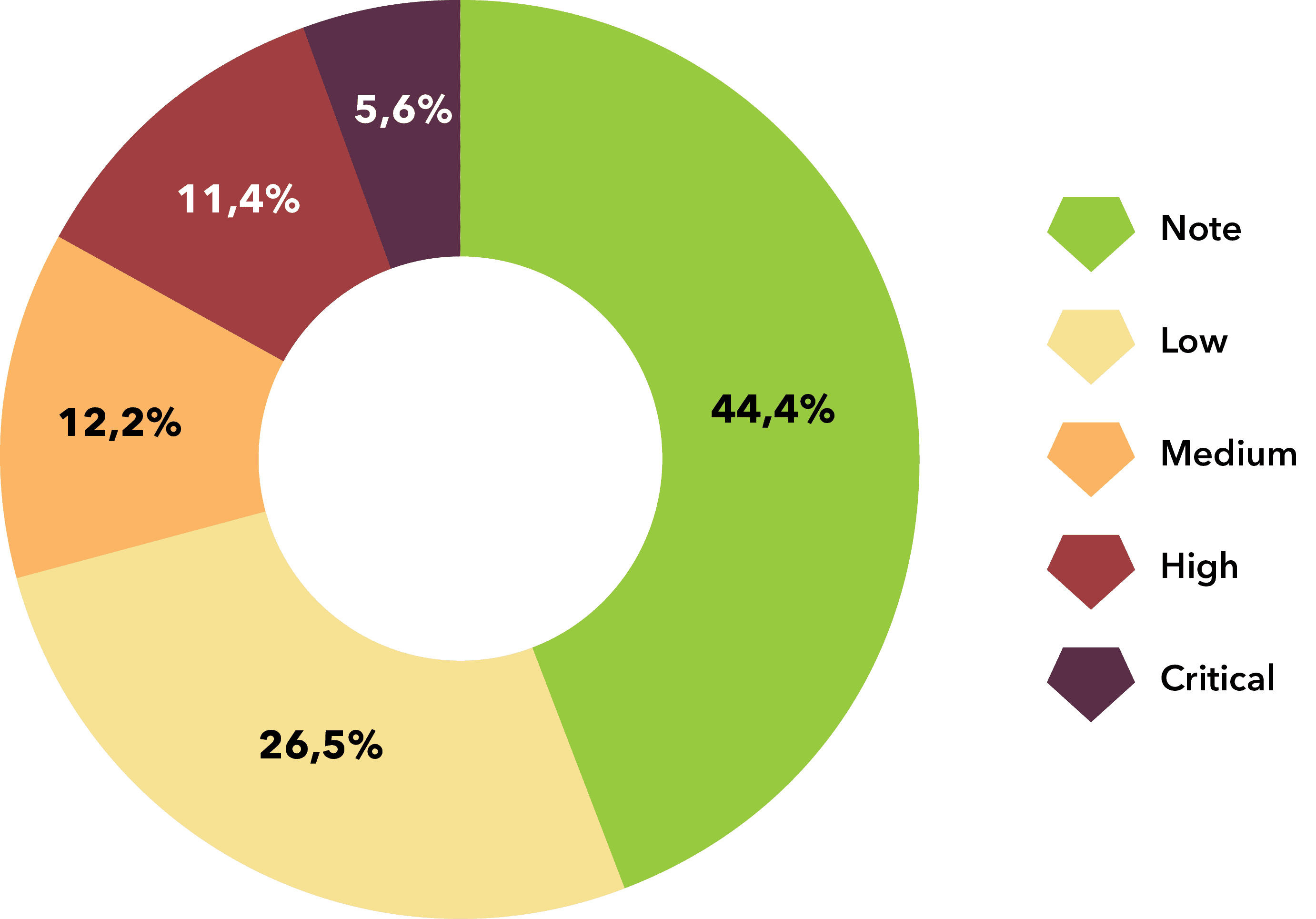

Wenn Ihr Unternehmen Web-basiert ist, ist dies nach unseren Daten die anfälligste Art von System, was die Anzahl der gefundenen Schwachstellen angeht. Wir haben auch die höchste Anzahl kritischer Schwachstellen im Web gefunden, insgesamt 70. Was bedeutet das für die Praxis? Eine weitere sehr bedrohliche Möglichkeit ist die sogenannte SQL-Einschleusung, bei der ein Hacker Ihre internen Daten aus der kompromittierten Datenbank auslesen kann, unabhängig davon, ob Sie Kundendaten, Kennwörter oder sensible Informationen speichern. Es ist wichtig zu wissen, dass ein Hacker nicht nur Daten in einer Datenbank lesen und darauf zugreifen kann, sondern auch alle Daten lesen und löschen kann.

Arten von Sicherheitslücken, die im Web gefunden wurden, von beachtenswert bis kritisch.

Die Anfälligkeit oder die Möglichkeit eines Angriffs auf das Internet ist um ein Vielfaches wahrscheinlicher, da das Web öffentlich zugänglich ist und damit die Wahrscheinlichkeit eines Missbrauchs steigt. Das Problem liegt oft in der Web-Entwicklung, wenn der Gedanke an bewährte Sicherheitspraktiken absolut nicht berücksichtigt wird. Dies öffnet dann Hackern Tür und Tor, um die Website auf verschiedene Weise zu missbrauchen - durch das Generieren von Rabattcodes oder das Ausnutzen von Einkaufswagen, mit denen Angreifer kostenlos einkaufen oder an die Daten der Kunden gelangen können. Die Möglichkeiten sind wirklich vielfältig, es hängt von der Kreativität des Hackers ab.

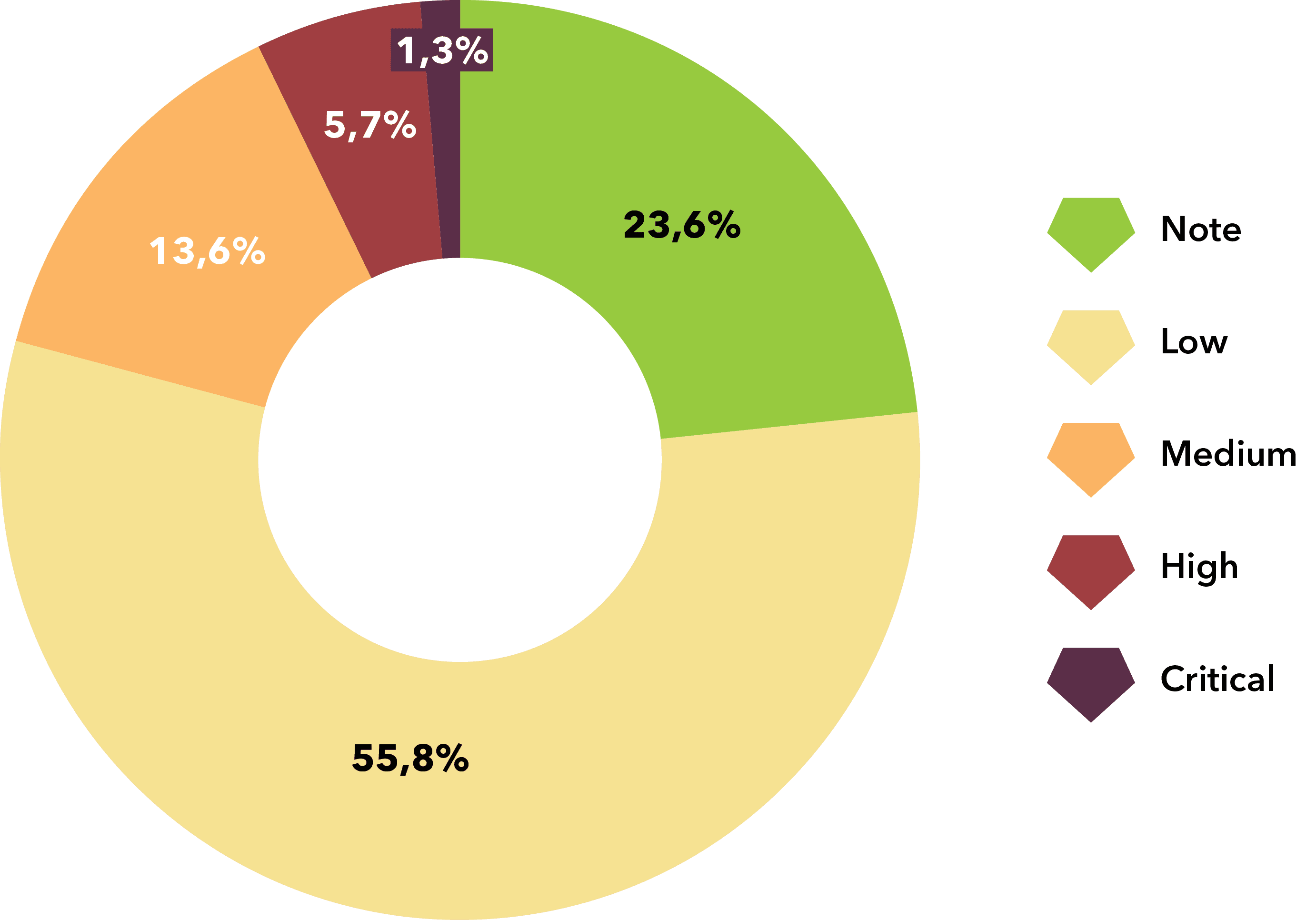

Wenn Ihr Unternehmen auf der Cloud aufbaut, zeigt unser Bericht, dass dies der zweitgefährdetste Systemtyp ist, gemessen an der Anzahl der gefundenen Schwachstellen. Eine der schlimmsten Situationen in einem Cloud-System ist die Privilegienerweiterung, d. h. der Missbrauch einer Benutzerrolle im System für völlig andere Zwecke und mit völlig anderen Befugnissen, mit dem Ziel, wieder die höchste Machtebene zu erreichen. Dies ist das Äquivalent zu einem Domain-Administrator, der das gesamte Netzwerk verwaltet und den Datentransfer autorisieren, dem Hacker alle notwendigen Informationen offenlegen oder aus dieser Position heraus selbst die Transaktionen oder den Transfer sensibler Daten autorisieren kann. In dieser Position sind der Kreativität wirklich keine Grenzen gesetzt.

Gefundene Schwachstellen in der Cloud: von beachtenswert bis kritisch.

Die Wahrscheinlichkeit von Schwachstellen in der Cloud ist hoch, da es eine Vielzahl von Optionen für Rolleneinstellungen und das System im Allgemeinen gibt, die leider nur sehr unzureichend gewährt und nach bewährten Sicherheitspraktiken geordnet sind, was uns wiederum eine Vielzahl von Optionen und Schritten eröffnet, die wir ausnutzen können.

Bei der internen Infrastruktur wird der Notwendigkeit der Cybersicherheit wenig Bedeutung beigemessen, da davon ausgegangen wird, dass nur die Mitarbeiter Zugang zu dieser Infrastruktur haben, sodass wir viele Lücken und eine größere Anzahl von Schwachstellen finden. Es ist jedoch wichtig zu wissen, dass genau wie wir als ethische Hacker auch ein Black-Hat-Hacker (z. B. durch Phishing) in die interne Infrastruktur eindringen kann und sich nicht aussuchen kann, was er zuerst ausnutzen will.

Arten von Schwachstellen in der Infrastruktur, die von bemerkenswert bis zu kritischen reichen.

Wenn Ihr Unternehmen auf einer internen oder externen Infrastruktur aufbaut, gehört diese zu den TOP 3 der anfälligsten Systeme, gemessen an der Anzahl der gefundenen Schwachstellen. Ähnlich wie bei der Cloud ist das Worst-Case-Szenario die sogenannte Eskalation der Rechte des Domänenadministrators, die eine vollständige Kompromittierung des internen Netzwerks bedeuten kann. Eine verbreitete Situation ist, wenn ein Angreifer Ransomware einsetzt, die erworbenen Daten mit einem Schlüssel verschlüsselt, den er bereit ist, dem Kunden für eine hohe Summe zu verkaufen, oder mit der Offenlegung sensibler Daten droht, wenn der Kunde nicht den geforderten Betrag zahlt.

In den meisten Fällen handelt es sich um einfache Methoden und Schwachstellen, die von Black-Hat-Hackern kaum missbraucht werden können. Daher legen wir auch großen Wert auf kleinere Schwachstellen, die sich häufen und somit einer kritischen Schwachstelle gleichkommen können.

Es ist jedoch nicht immer das System, das nicht ausreichend gesichert ist, und deshalb dürfen wir den menschlichen Faktor nicht außer Acht lassen, der nach wie vor der erfolgreichste Vektor für den Erfolg von Black-Hat-Hackern ist. Im Vergleich zu 2022 haben wir einen Anstieg der Nachfrage nach Social-Engineering-Tests um 4,5 %festgestellt, was uns freut, aber wir wissen, dass es sich um eine sehr geringe Zahl handelt, wenn man bedenkt, wie häufig diese Art von Angriffen in der Welt vorkommt.

Zu diesem Zweck führen wir Mitarbeiterschulungen durch, und wenn das Budget größer ist, bieten wir ein umfassendes Red Teaming an, das Folgendes umfasst:

Mit den gesammelten Informationen versuchen wir dann, das Worst-Case-Szenario zu erreichen.

Selbstverständlich können all diese Situationen und Schwachstellen verhindert werden, indem man dem Unternehmen und den Kunden klar zu verstehen gibt, wie wichtig es ist, zuerst von einem ethischen Hacker gehackt zu werden und die Lücken in der Cybersicherheit zu erkennen und dann zu wissen, was gesichert werden muss, und nicht erst, wenn ein Black-Hat-Hacker die erste Chance bekommt. Wir wenden immer den Goldstandard an, d. h. einen Folgetest, der die angewandten und “geflickten” Cybersicherheitslücken verifiziert, damit das Unternehmen und die Kunden ruhig schlafen können.

Klicken Sie HIER, um den vollständigen Bericht und unsere Daten herunterzuladen.

Sie möchten wissen, wie viele Schwachstellen Ihr System aufweist? Nehmen Sie Kontakt auf und wir finden es gemeinsam heraus, bevor ein echter Hacker einen Blick auf Sie wirft.